Sammenlign RSA - DSA - ECC-krypteringsalgoritmer

Public Key Cryptography bruger matematik til at skabe to nøgler; en Public Key til at kryptere beskeder og en Private Key til at dekryptere dem.

Det sikrer, at kun den tiltænkte modtager kan læse beskeden. De vigtigste anvendte algoritmer er RSA, DSA og ECC, som hver især har deres egne fordele med hensyn til ydeevne, hastighed og sikkerhed.

RSA er den ældste og er kendt for sin styrke. ECC giver bedre sikkerhed med mindre nøgler, hvilket gør den velegnet til enheder med begrænset processorkraft. DSA, som den amerikanske regering støtter, er effektiv til at underskrive og verificere meddelelser. Disse kryptografiske metoder understøtter digitale certifikater til sikker webbrowsing og andre anvendelser af digital identitet. Efterhånden som kvantecomputere udvikler sig, udvikles der nye postkvantealgoritmer for at opretholde sikkerheden i fremtiden.

RSA, DSA og ECC er de vigtigste krypteringsalgoritmer til at skabe nøgler i Public Key Infrastructure (PKI). PKI hjælper med at styre identitet og sikkerhed i onlinekommunikation og netværk. Nøgleteknologien bag PKI er Public Key Cryptography, som bruger to relaterede nøgler; en Public Key og en Private Key.

Disse nøgler arbejder sammen om at kryptere og dekryptere beskeder. Denne metode kaldes asymmetrisk kryptering. Den adskiller sig fra symmetrisk kryptering, som bruger én nøgle til begge processer.

Fordelen ved asymmetrisk kryptering er, at Public Key kan deles åbent, mens Private Key forbliver sikker på brugerens enhed. Denne opsætning giver bedre sikkerhed sammenlignet med symmetrisk kryptering.

Hvordan Public Key-kryptografi er afhængig af kryptering

Public Key-kryptografi bruger matematiske algoritmer til at skabe nøgler. Public Key er en række tilfældige tal, der bruges til at kryptere beskeder. Kun den person, som beskeden er beregnet til, kan låse den op og læse den ved hjælp af en Private Key, som forbliver hemmelig og kun er kendt af dem.

Public Keys er lavet med komplekse algoritmer, der knytter dem til deres Private Keys for at forhindre brute force-angreb. Størrelsen på Public Key, målt i bits, påvirker dens sikkerhed. For eksempel bruges 2048-bit RSA-nøgler ofte i SSL Certificates, digitale signaturer og forskellige digitale certifikater. Denne nøglestørrelse giver tilstrækkelig sikkerhed til at afskrække hackere. Organisationer som CA/Browser Forum sætter minimumsstandarder for nøglestørrelser.

Public Key Infrastructure (PKI) giver mulighed for de digitale certifikater, vi ofte støder på, når vi bruger hjemmesider, mobilapps, onlinedokumenter og forbundne enheder. En velkendt anvendelse af PKI er X.509-baseret Transport Layer Security (TLS) og Secure Sockets Layer (SSL), som danner grundlaget for HTTPS-protokollen til sikker webbrowsing.

Digitale certifikater bruges også til signering af programkode, digitale signaturer og andre aspekter af digital identitet og sikkerhed.

RSA-, DSA- og ECC-algoritmer

Tre hovedalgoritmer bruges til at generere nøgler i Public Key Infrastructure (PKI); Rivest-Shamir-Adleman (RSA), Digital Signature Algorithm (DSA) og Elliptic Curve Cryptography (ECC).

RSA-algoritmen, der blev skabt i 1977 af Ron Rivest, Adi Shamir og Leonard Adleman, bygger på vanskeligheden ved at faktorisere store primtal. Det var den første til at implementere systemet Public Key / Private Key. Den almindelige nøglelængde for RSA i dag er 2048 bit.

ECC er baseret på matematikken bag elliptiske kurver og giver samme sikkerhed som RSA og DSA, men med kortere nøgler. Det er den nyeste af de tre algoritmer. Elliptic Curve Digital Signature Algorithm (ECDSA) blev anerkendt i 1999, efterfulgt af Key Agreement and Key Transport Using Elliptic Curve Cryptography i 2001. ECC er certificeret af FIPS og støttes af National Security Agency (NSA).

DSA bruger en anden metode end RSA til at generere Public og Private Keys, idet den bygger på modulær eksponentiering og det diskrete logaritmeproblem. Det giver sikkerhedsniveauer svarende til RSA med nøgler af samme størrelse. DSA blev introduceret af National Institute of Standards and Technology (NIST) i 1991 og blev en officiel standard i 1993.

Flere krypteringsalgoritmer kan bruges sammen. Apache-servere kan f.eks. administrere både RSA- og DSA-nøgler. Denne tilgang forbedrer sikkerheden.

Sammenligning af ECC-krypteringens styrke

Den største forskel mellem ECC og RSA/DSA er, at ECC giver stærkere sikkerhed ved samme nøglelængde. En ECC-nøgle er mere sikker end en RSA- eller DSA-nøgle af samme størrelse.

| Symmetrisk nøglestørrelse (bits) | RSA-nøgle størrelse (bits) | ECC-nøgle størrelse (bits) |

| 80 | 1024 | 160 |

| 112 | 2048 | 224 |

| 128 | 3072 | 256 |

| 192 | 7680 | 384 |

| 256 | 15360 | 521 |

ECC giver mulighed for samme kryptografiske styrke med meget mindre nøglestørrelser (ca. ti gange mindre). For eksempel er det nødvendigt med en RSA-nøgle på 2048 bit for at matche den kryptografiske styrke af en symmetrisk nøgle på 112 bit, mens det kun er nødvendigt med en ECC-nøgle på 224 bit.

Disse kortere nøgler kræver mindre processorkraft til at kryptere og dekryptere data. Det gør ECC ideel til mobile enheder, Internet of Things og andre applikationer med begrænset computerkapacitet.

Hvorfor ECC ikke er blevet brugt meget

RSA er den mest populære krypteringsmetode, men ECC er ved at blive mere kendt. RSA har en fordel, fordi den har været i brug i længere tid. Der er dog grunde til, at nogle mennesker måske vælger at undgå ECC:

- Indlæringskurve: ECC er sværere at forstå og anvende end RSA. Denne kompleksitet kan føre til fejl, som kan skade cybersikkerheden.

- Sikkerhedsrisici : ECC er udsat for sidekanalangreb, som kan åbne døren for brute force-forsøg. Det er også modtageligt for twist-sikkerhedsangreb, selvom der er måder at beskytte sig mod dem på.

Kvantecomputere

Kvantecomputere kommer til at ændre krypteringsmetoderne markant. Traditionelle algoritmer som RSA og ECC vil være sårbare over for kvanteangreb, hvilket gør det vigtigt for organisationer at skifte til nye krypteringsteknikker. Heldigvis er flere nye algoritmer allerede under udvikling.

NIST har vurderet de nuværende post-kvantemekaniske krypteringsalgoritmer og udvalgt fire effektive muligheder: ML-KEM, CRYSTALS-Dilithium, SPHINCS+ og FALCON. At holde sig orienteret om disse fremskridt og de nye standarder vil være afgørende for organisationer, der bevæger sig fremad.

-

PositiveSSL DV Single Site

Leverandør :Sectigo CAAlmindelig pris Fra 320,00 DKKAlmindelig pris -

Trustico® DV Single Site

Leverandør :Trustico CAAlmindelig pris Fra 320,00 DKKAlmindelig pris -

PositiveSSL DV + Wildcard

Leverandør :Sectigo CAAlmindelig pris Fra 1.166,00 DKKAlmindelig pris -

Trustico® DV + Wildcard

Leverandør :Trustico CAAlmindelig pris Fra 1.622,00 DKKAlmindelig pris -

Sectigo® DV Single Site

Leverandør :Sectigo CAAlmindelig pris Fra 450,00 DKKAlmindelig pris -

PositiveSSL DV + Multi Domain

Leverandør :Sectigo CAAlmindelig pris Fra 645,00 DKKAlmindelig pris0,00 DKKSalgspris Fra 645,00 DKK

Vi matcher vores konkurrenters priser

Vi vil helst ikke miste din forretning, så hvis du har fundet en billigere pris, vil vi sørge for at byde dig velkommen som kunde hos Trustico® ved at matche den pris, du har fundet et andet sted.

Trustico® blogindlæg

-

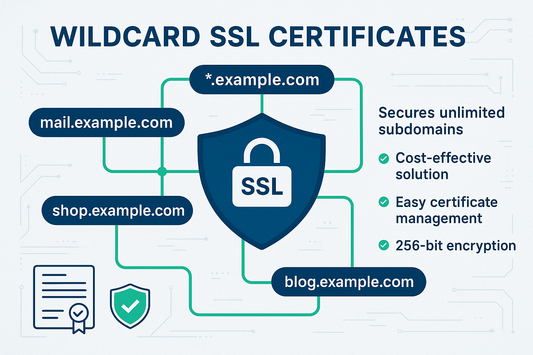

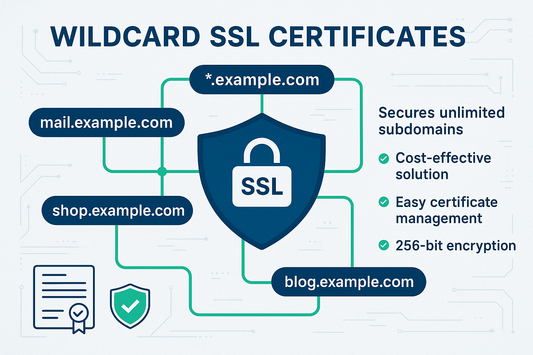

Alt om SSL Certificates med Wildcard

Det kan være forvirrende og dyrt at købe separate SSL certifikater til hver enkelt. Det er her, Wildcard SSL certifikater kommer ind i billedet. De gør det nemt og omkostningseffektivt...

Alt om SSL Certificates med Wildcard

Det kan være forvirrende og dyrt at købe separate SSL certifikater til hver enkelt. Det er her, Wildcard SSL certifikater kommer ind i billedet. De gør det nemt og omkostningseffektivt...

-

Boost rankings og tillid - vigtigheden af SSL C...

En key del af SEO er webstedssikkerhed, især ved hjælp af SSL Certifikater. SSL Certifikater beskytter brugerne ved at kryptere data mellem deres browser og webstedet. Denne sikkerhed påvirker også...

Boost rankings og tillid - vigtigheden af SSL C...

En key del af SEO er webstedssikkerhed, især ved hjælp af SSL Certifikater. SSL Certifikater beskytter brugerne ved at kryptere data mellem deres browser og webstedet. Denne sikkerhed påvirker også...

-

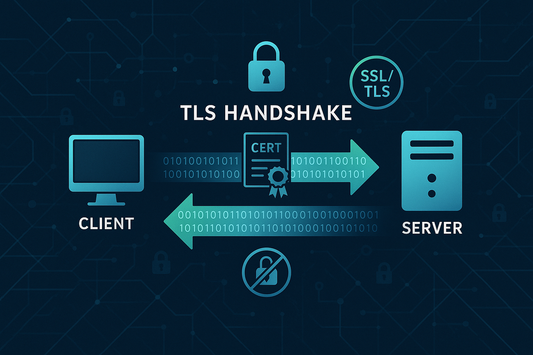

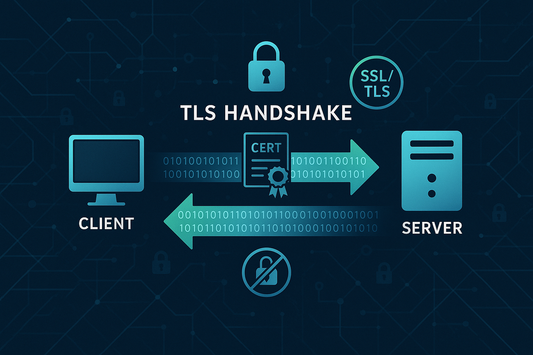

Forståelse af SSL/TLS håndtryksprocessen

Håndtrykket SSL/TLS repræsenterer den indledende forhandlingsfase mellem en klient og en server, når der etableres en sikker forbindelse. Håndtrykket SSL/TLS består af flere forskellige faser, der hver især tjener et...

Forståelse af SSL/TLS håndtryksprocessen

Håndtrykket SSL/TLS repræsenterer den indledende forhandlingsfase mellem en klient og en server, når der etableres en sikker forbindelse. Håndtrykket SSL/TLS består af flere forskellige faser, der hver især tjener et...