Forståelse af SSL/TLS håndtryksprocessen

Daniel MartinezDel

Når du besøger et sikkert websted, der er beskyttet af SSL Certificates, begynder en kompliceret proces bag kulisserne, før der sker nogen dataoverførsel.

Denne kritiske proces er kendt som SSL/TLS handshake, og den udgør grundlaget for al sikker kommunikation på internettet. At forstå, hvordan dette handshake fungerer, er vigtigt for systemadministratorer, webudviklere og alle, der er ansvarlige for at implementere SSL Certificate sikkerhed.

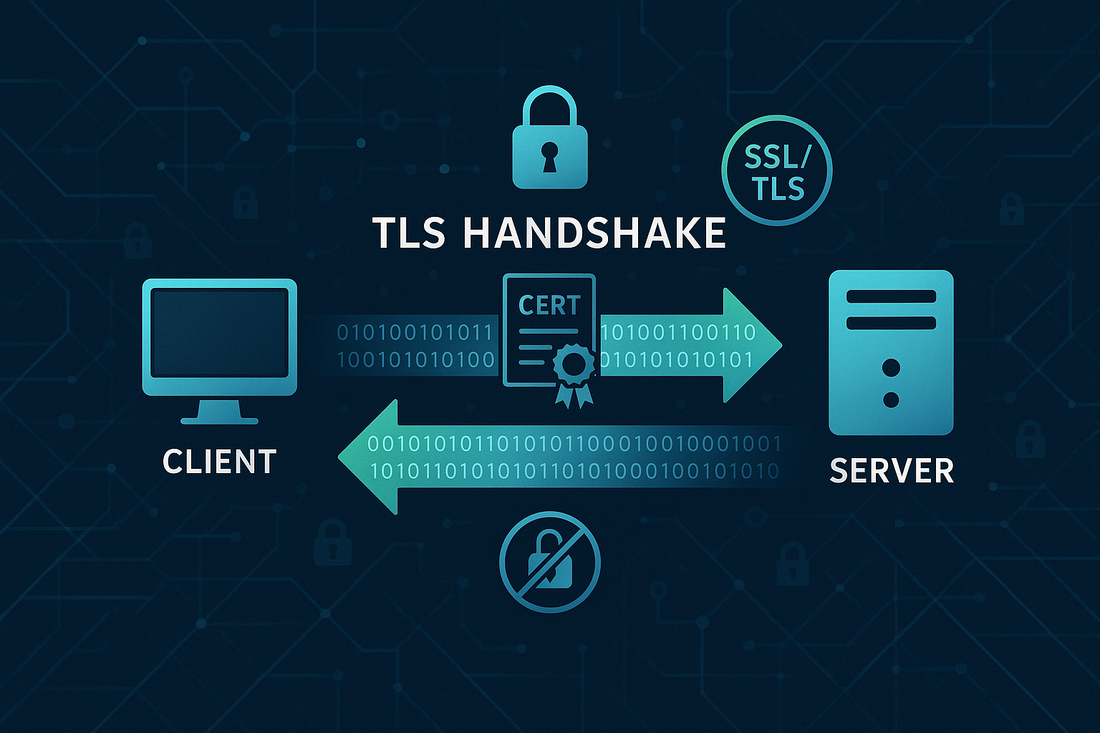

SSL/TLS handshake er en sofistikeret protokol, der etablerer en sikker forbindelse mellem en klient (typisk en webbrowser) og en server.

Denne proces sikrer, at alle data, der overføres mellem disse parter, forbliver krypterede og beskyttet mod potentiel aflytning eller manipulation.

Hvad er SSL/TLS Handshake-processen?

SSL/TLS handshake repræsenterer den indledende forhandlingsfase mellem en klient og en server, når der oprettes en sikker forbindelse.

Denne proces involverer flere trin, hvor begge parter autentificerer hinanden, bliver enige om krypteringsmetoder og etablerer de kryptografiske nøgler, der skal bruges under hele sessionen. Tænk på det som en formel introduktions- og aftaleproces, der skal gennemføres, før følsomme oplysninger kan overføres sikkert.

Under dette håndtryk udføres flere kritiske funktioner.

De omfatter identitetsbekræftelse via SSL Certificate -validering, forhandling af cipher suite, aftale om protokolversion og generering af symmetriske nøgler. Hele processen tager typisk kun et par millisekunder, men den sikkerhed, den giver, er uvurderlig.

Håndtrykket bruger en kombination af asymmetrisk og symmetrisk kryptering.

I første omgang anvendes asymmetrisk kryptering (ved hjælp af parrene Public og Private Key ) til sikker nøgleudveksling og autentificering. Når håndtrykket er afsluttet, overtager symmetrisk kryptering den faktiske datatransmission, da den er meget hurtigere og mere effektiv til store datamængder.

Den trinvise SSL/TLS håndtryksproces

Håndtrykket på SSL/TLS består af flere forskellige faser, der hver især tjener et bestemt formål med at etablere sikker kommunikation.

Første trin begynder med meddelelsen Client Hello.

Når en klient opretter en forbindelse til en server, der er beskyttet af en SSL Certificate, sender den en Client Hello -meddelelse, der indeholder den højeste SSL/TLS -protokolversion, som klienten understøtter, et tilfældigt genereret nummer til senere brug, en liste over cipher suites, som klienten kan arbejde med, og eventuelle SSL Certificate -udvidelser, som klienten understøtter.

Serveren svarer med en Server Hello -meddelelse.

Den indeholder SSL/TLS -protokolversionen, der er valgt fra klientens understøttede versioner, et andet tilfældigt genereret tal fra serversiden, cipher-suiten, der er valgt fra klientens liste, og sessions-ID'et for denne særlige forbindelse. Denne forhandling sikrer, at begge parter bruger kompatible krypteringsmetoder og protokolversioner.

Dernæst kommer præsentationsfasen på SSL Certificate.

Serveren sender sin SSL Certificate til klienten, som indeholder serverens Public Key, serverens identitetsoplysninger og den digitale signatur fra Certificate Authority (CA).

SSL Certificate Validering og autentificering

Når klienten modtager SSL Certificate fra serveren, skal den verificere SSL Certificate's ægthed og gyldighed.

Denne verificeringsproces omfatter flere kontroller. Klienten kontrollerer, at SSL Certificate er udstedt af en pålidelig Certificate Authority (CA), bekræfter, at SSL Certificate ikke er udløbet, kontrollerer, at SSL Certificate ikke er blevet tilbagekaldt, og sikrer, at Common Name (CN) eller Subject Alternative Name (SAN) matcher serverens domæne.

Hvis valideringen af SSL Certificate mislykkes på noget tidspunkt, afsluttes handshake-processen.

Klienten viser en sikkerhedsadvarsel til brugeren. Derfor er det afgørende at vælge en velrenommeret SSL Certificate -udbyder for at opretholde problemfri brugeroplevelser og undgå sikkerhedsadvarsler, der kan drive besøgende væk.

Nøgleudveksling og generering af pre-master secret

Efter en vellykket validering af SSL Certificate begynder nøgleudvekslingsfasen.

Klienten genererer en pre-master secret, som er en tilfældig værdi, der bruges til at skabe de symmetriske krypteringsnøgler til sessionen. Denne pre-master secret krypteres ved hjælp af serverens Public Key fra SSL Certificate og sendes til serveren. Kun serveren, der har den tilsvarende Private Key, kan dekryptere denne pre-master secret.

Sikkerheden i denne fase afhænger helt af styrken af nøgleparret SSL Certificate.

Moderne SSL Certificates understøtter forskellige nøglelængder, herunder 2048-bit RSA nøgler og ECC nøgler, hvilket giver en robust sikkerhed for nøgleudvekslingsprocessen. Valget af nøgletype og -længde påvirker både sikkerhedsniveauet og ydeevnen.

Både klient og server har nu den samme pre-master secret og de to tilfældige tal, der blev udvekslet tidligere.

Ved hjælp af en forudbestemt algoritme genererer begge parter uafhængigt af hinanden det samme sæt symmetriske krypteringsnøgler ud fra disse fælles værdier. Dette sikrer, at begge parter har identiske nøgler uden nogensinde at sende de faktiske symmetriske nøgler over netværket.

Udledning af sessionsnøgle og aktivering af kryptering

Den sidste fase af håndtrykket involverer udledning af sessionsnøgler og aktivering af den valgte krypteringssuite.

Ved hjælp af pre-master secret og tilfældige værdier, der er udvekslet tidligere, genererer både klient og server flere nøgler: en klientskrivningsnøgle til kryptering af data, der sendes fra klient til server, en serverskrivningsnøgle til kryptering af data, der sendes fra server til klient, og initialiseringsvektorer til visse krypteringstilstande.

Når disse nøgler er genereret, sender begge parter en Change Cipher Spec -meddelelse.

Dette indikerer, at al efterfølgende kommunikation vil blive krypteret ved hjælp af de nyligt etablerede nøgler. Dette efterfølges af en Finished besked fra begge sider, som er den første besked, der er krypteret med de nye sessionsnøgler. Denne besked indeholder en hash af alle tidligere handshake-beskeder, så hver part kan verificere, at handshaken blev gennemført uden manipulation.

Forskellige typer af SSL/TLS håndtryk

Ikke alle SSL/TLS håndtryk er identiske.

Processen kan variere afhængigt af SSL Certificate -typen, den valgte cipher suite, og om der bruges sessionsgenoptagelse.

Fuldstændige håndtryk forekommer, når en klient opretter forbindelse til en server for første gang, eller når sessionsgenoptagelse ikke er tilgængelig.

Det involverer alle de trin, der er beskrevet ovenfor, og tager typisk flere rundture mellem klient og server. Forkortede håndtryk sker, når der bruges sessionsgenoptagelse, så klienterne kan oprette forbindelse igen ved hjælp af tidligere etablerede sessionsparametre, hvilket reducerer forbindelsestiden betydeligt.

SSL Certificates understøtter både fulde og forkortede håndtryk.

Moderne SSL Certificates er designet med avancerede funktioner, der understøtter håndtryksoptimeringer som TLS 1.3, som reducerer antallet af round trips, der kræves for at etablere sikre forbindelser.

TLS 1.3 Forbedringer af håndtryk

Den seneste version af TLS -protokollen, TLS 1.3, introducerer betydelige forbedringer af handshake-processen.

Disse forbedringer reducerer ventetiden, forbedrer sikkerheden og forenkler den overordnede proces. TLS 1.3 handshakes kræver færre roundtrips mellem klient og server og etablerer ofte sikre forbindelser på kun én roundtrip i forhold til de to eller tre, som tidligere versioner krævede.

TLS 1.3 eliminerer understøttelse af ældre, mindre sikre cipher suites og implementerer perfekt forward secrecy som standard.

Det betyder, at selv hvis en servers Private Key kompromitteres i fremtiden, kan tidligere registreret krypteret trafik ikke dekrypteres. Moderne SSL Certificates understøtter TLS 1.3 fuldt ud, hvilket sikrer, at websteder og applikationer kan drage fordel af disse forbedringer.

Det forenklede TLS 1.3 handshake reducerer også angrebsfladen.

Det eliminerer unødvendig kompleksitet og potentielle sårbarheder i tidligere protokolversioner. SSL Certificates med TLS 1.3 -understøttelse drager fordel af disse sikkerhedsforbedringer, samtidig med at kompatibiliteten med ældre systemer opretholdes.

Almindelige problemer med handshake og fejlfinding

På trods af robustheden i SSL/TLS handshake-processen kan forskellige problemer forhindre en vellykket etablering af forbindelsen.

Almindelige problemer omfatter SSL Certificate valideringsfejl, uoverensstemmelser mellem cipher-pakker, inkompatibilitet mellem protokolversioner og problemer med netværksforbindelsen.

SSL Certificate Valideringsfejl er blandt de hyppigste handshake-problemer.

De kan opstå på grund af udløbne SSL Certificates, forkerte SSL Certificate kæder, uoverensstemmelser mellem domænenavne eller SSL Certificates fra myndigheder, der ikke er tillid til. Korrekt SSL Certificate kædekonstruktion og nøjagtig domænevalidering hjælper med at minimere disse problemer.

Cipher suite mismatch opstår, når klient og server ikke kan blive enige om en fælles krypteringsmetode.

Det sker typisk, når den ene part kun understøtter forældede cipher suites, mens den anden kræver moderne, sikre muligheder. Moderne SSL Certificates understøtter en bred vifte af cipher suites, hvilket sikrer kompatibilitet med både ældre systemer og aktuelle sikkerhedskrav.

Optimering af ydeevne for SSL/TLS Handshakes

Selv om sikkerhed er den primære bekymring, har handshake-ydelsen stor indflydelse på brugeroplevelsen.

Langsomme handshakes kan øge indlæsningstiden for sider og skabe frustrerende forsinkelser for besøgende. Flere optimeringsteknikker kan forbedre handshake-ydelsen uden at gå på kompromis med sikkerheden.

Session resumption er en af de mest effektive optimeringsteknikker.

Ved at cachelagre sessionsparametre kan klienter genoprette forbindelsen til servere ved hjælp af forkortede håndtryk, der kræver færre beregningsressourcer og netværksture. SSL Certificates understøtter forskellige mekanismer til genoptagelse af sessioner, herunder sessions-ID'er og sessionsbilletter.

SSL Certificate Kædeoptimering er en anden vigtig faktor.

Kortere SSL Certificate kæder reducerer mængden af data, der overføres under håndtrykket, mens korrekt mellemliggende SSL Certificate konfiguration sikrer, at klienter kan opbygge komplette tillidsstier til rodmyndigheder.

Sikkerhedsovervejelser og bedste praksis

SSL/TLS handshake-processen kræver korrekt implementering og konfiguration for at opretholde sikkerheden.

Flere bedste praksisser bør følges, når SSL Certificates implementeres for at sikre maksimal beskyttelse mod forskellige angrebsvektorer.

Brug altid den seneste understøttede TLS -version, samtidig med at kompatibiliteten med legitime klienter opretholdes.

Deaktiver understøttelse af forældede protokoller som SSL 2.0 og SSL 3.0, som indeholder kendte sårbarheder. Konfigurer cipher suites til at foretrække moderne, sikre muligheder, mens du undgår svage eller forældede algoritmer.

Regelmæssig fornyelse og overvågning af SSL Certificate er afgørende for at opretholde sikkerheden.

Udløbne SSL Certificates forårsager handshake-fejl og sikkerhedsadvarsler, hvilket potentielt driver brugerne væk fra dit website. Trustico® tilbyder SSL Certificate overvågningstjenester og påmindelser om fornyelse for at hjælpe med at forhindre udløbsproblemer.

Vælg den rigtige SSL Certificate for at få optimal ydelse

Forskellige typer af SSL Certificates kan påvirke handshake-ydelsen og sikkerheden på forskellige måder.

Domain Validation (DV) SSL Certificates har typisk de hurtigste udstedelsestider og enkleste valideringskrav, hvilket gør dem ideelle til grundlæggende krypteringsbehov. Organization Validation (OV) og Extended Validation (EV) SSL Certificates giver yderligere identitetsbekræftelse.

Wildcard og Multi Domain SSL Certificates kan påvirke handshake-ydelsen.

Disse SSL Certificate typer giver dig mulighed for at sikre flere domæner eller underdomæner med en enkelt SSL Certificate, hvilket forenkler administrationen og samtidig opretholder sikkerheden. Trustico® tilbyder forskellige SSL Certificate muligheder for at imødekomme forskellige organisatoriske behov.

Fremtiden for SSL/TLS Handshake-teknologi

SSL/TLS handshake-processen fortsætter med at udvikle sig med nye teknologier og sikkerhedskrav.

Nye tendenser omfatter forberedelse af post-kvantekryptografi, forbedrede privatlivsfunktioner og yderligere optimering af ydeevnen.

Post-kvantekryptografi repræsenterer en vigtig fremtidig overvejelse.

Kvantecomputere kan i sidste ende være i stand til at bryde de nuværende kryptografiske systemer med offentlig nøgle. Der forskes i øjeblikket i kvante-resistente algoritmer, som kan integreres i fremtidige TLS versioner.

Forbedrede privatlivsfunktioner har til formål at beskytte endnu flere oplysninger under handshake-processen.

Encrypted Client Hello (ECH) forhindrer netværksobservatører i at bestemme, hvilke specifikke websteder brugerne besøger, selv når de overvåger krypteret trafik. Efterhånden som disse teknologier modnes, vil SSL Certificates understøtte dem for at give maksimal beskyttelse af privatlivets fred.

Forståelse af SSL/TLS Handshake Fundamentals

At forstå SSL/TLS handshake-processen er afgørende for alle, der er ansvarlige for websikkerhed.

Handshake-processen kan virke kompleks, men med en korrekt konfigureret SSL Certificates bliver det en problemfri og meget sikker metode til at etablere krypteret kommunikation.

SSL Certificates optimerer alle aspekter af handshake-processen, fra de første klient-hallo-beskeder til den endelige krypteringsaktivering.

Trustico® giver omfattende SSL Certificate muligheder for at sikre, at du kan finde den rigtige løsning til dine specifikke krav til sikkerhed og ydeevne, understøttet af branchens førende sikkerhedsstandarder og teknisk ekspertsupport.