SSL Certificates Private Key og Public Key

Andrew JohnsonDel

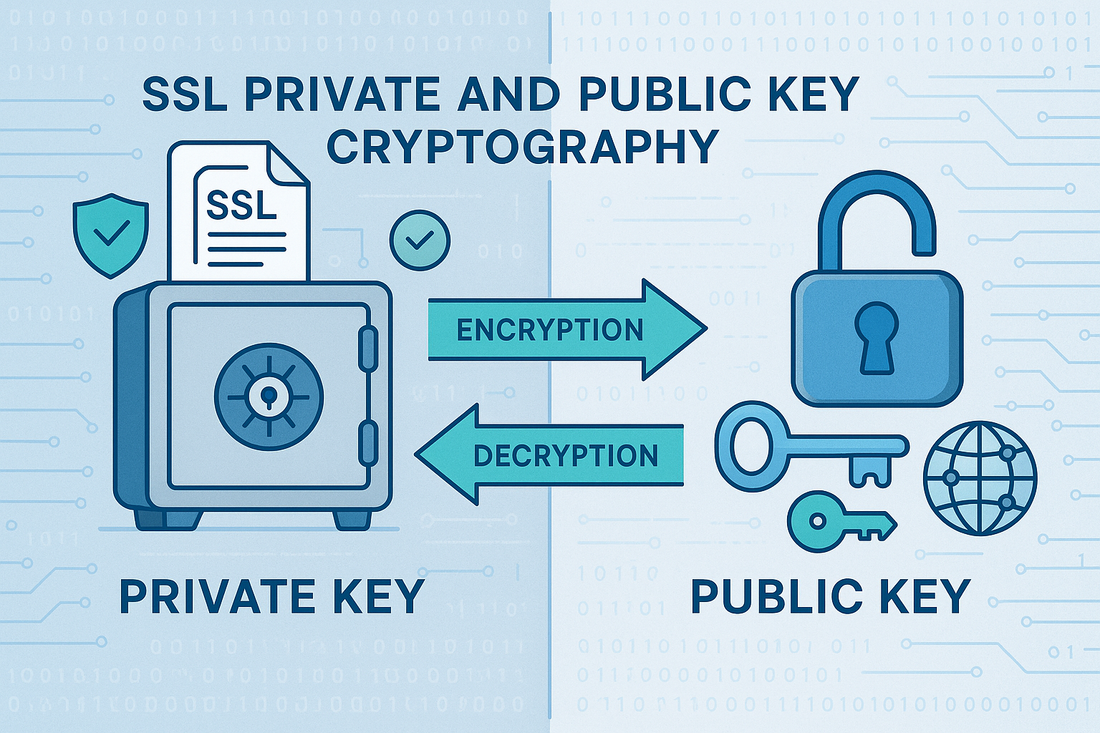

Private Keys og Public Keys udgør det kryptografiske fundament for SSL Certificate -teknologien, som giver den sikkerhedsramme, der beskytter onlinetransaktioner.

Det er vigtigt at forstå disse begreber for alle, der implementerer SSL Certificates på deres websteder eller applikationer. Dette krypteringssystem sikrer, at data forbliver sikre under overførslen mellem servere og browsere.

Hvad er en Private Key

En Private Key repræsenterer den hemmelige komponent i dit SSL Certificate's kryptografiske nøglepar.

Denne matematiske nøgle skal altid forblive fortrolig og sikker på din webserver. Når du genererer en Certificate Signing Request (CSR) til din SSL Certificate, oprettes Private Key samtidig og gemmes sikkert på din server.

Private Key tjener flere kritiske funktioner i SSL Certificate operationer.

Den dekrypterer indgående krypterede data og skaber digitale signaturer, der verificerer din servers identitet. Sikkerheden i hele din SSL Certificate -implementering afhænger af, at du beskytter denne Private Key.

Trustico SSL Certificates arbejder med , der genereres ved hjælp af industristandardalgoritmer, herunder , og ( ). Private Keys RSA DSA Elliptic Curve CryptographyECC

Styrken af din Private Key korrelerer direkte med den bitlængde, der bruges under genereringen. I øjeblikket anbefaler vi minimum 2048-bit RSA nøgler til alle SSL Certificate implementeringer, selvom stærkere 4096-bit nøgler og moderne ECC alternativer også understøttes for forbedret sikkerhed.

Private Key Administrationen af SSL Certificate er et kritisk aspekt af implementeringen.

Private Key forlader aldrig din server og skal sikkerhedskopieres. Hvis din Private Key bliver kompromitteret, skal du straks tilbagekalde din SSL Certificate og generere et nyt nøglepar.

Forståelse af Public Keys

Public Key repræsenterer den åbent delte komponent i dit SSL Certificate's kryptografiske system.

I modsætning til Private Key kan Public Key distribueres frit og er faktisk indlejret i selve din SSL Certificate. Når besøgende opretter forbindelse til din hjemmeside, modtager og bruger deres browsere automatisk din Public Key til at etablere krypteret kommunikation.

Public Keys tjener to primære funktioner i SSL Certificate operationer.

For det første krypterer de data, som kun den tilsvarende Private Key kan dekryptere. For det andet verificerer de digitale signaturer, der er oprettet af Private Key, og bekræfter ægtheden af din server. Public Key bliver en del af SSL Certificate -strukturen, der er digitalt signeret af Certificate Authority (CA).

Det matematiske forhold mellem Public og Private Keys sikrer, at data, der er krypteret med en nøgle, kun kan dekrypteres med dens par.

Denne kryptering danner grundlaget for sikkerheden på SSL Certificate. Tilgængeligheden af Public Key muliggør sikker kommunikation uden at kræve forhåndsdelte hemmeligheder mellem din server og besøgende klienter.

Sådan arbejder Private Keys og Public Keys sammen

Samspillet mellem Private Keys og Public Keys skaber den sikre kommunikationskanal, som SSL Certificates leverer.

Når en besøgende opretter forbindelse til din hjemmeside, begynder en kompleks håndtryksproces. Den besøgendes browser modtager din SSL Certificate, der indeholder Public Key, og bruger derefter denne nøgle til at kryptere en tilfældig sessionsnøgle. Kun din servers Private Key kan dekryptere denne sessionsnøgle og etablere en sikker kanal til symmetrisk kryptering af den faktiske dataoverførsel.

Den indledende nøgleudveksling bruger den beregningsintensive public key-kryptografi, mens massedataoverførslen bruger hurtigere symmetrisk kryptering. Moderne cipher suites afbalancerer sikkerhedskrav med forbindelseshastighed for at give maksimal beskyttelse uden at ofre hjemmesidens ydeevne.

Digitale signaturer repræsenterer en anden vigtig anvendelse af Private og Public Key kryptografi i SSL Certificates.

Din server bruger Private Key til at oprette digitale signaturer, der beviser ægtheden af overførte data. Modtagere bruger Public Key fra din SSL Certificate til at verificere disse signaturer, hvilket sikrer dataintegritet og bekræfter din servers identitet. Denne proces forhindrer man-in-the-middle-angreb og sikrer, at besøgende kan stole på deres forbindelse til dit website.

SSL Certificate Nøglegenerering og bedste praksis

Korrekt nøglegenerering udgør grundlaget for effektiv SSL Certificate -sikkerhed.

Du skal først generere en stærk Private Key ved hjælp af kryptografisk sikker generering af tilfældige tal. Værktøjer som OpenSSL skaber nøglepar med korrekt entropi og tilfældighed. Nøglegenereringsprocessen bør finde sted på den server, hvor din SSL Certificate skal installeres, så sikkerheden opretholdes under hele implementeringsprocessen.

Valg af nøglestyrke påvirker både sikkerhed og ydeevne i din SSL Certificate -implementering.

Mens 2048-bit RSA -nøgler giver fremragende sikkerhed til de fleste applikationer, kan miljøer med høj sikkerhed drage fordel af 4096-bit -nøgler eller Elliptic Curve -alternativer. ECC -nøgler giver samme sikkerhed som større RSA -nøgler, samtidig med at de giver bedre ydeevne, hvilket gør dem ideelle til mobilapplikationer og websteder med høj trafik.

Sikker opbevaring af nøgler og backup-procedurer er afgørende for at opretholde tilgængeligheden af SSL Certificate.

Din Private Key skal gemmes med passende filtilladelser og kun være tilgængelig for nødvendige systemprocesser. Regelmæssige krypterede sikkerhedskopier sikrer, at du hurtigt kan gendanne SSL Certificate 's funktionalitet, hvis der opstår hardwarefejl. Gem aldrig Private Keys på offentligt tilgængelige steder, og send dem aldrig via usikre kanaler.

Eksempel fra den virkelige verden: SSL Certificate Nøgleudveksling

Når en kunde besøger din onlinebutik, starter deres browser en sikker forbindelsesanmodning. Din webserver svarer ved at sende din SSL Certificate, som indeholder din Public Key sammen med identitetsoplysninger, der er verificeret af Certificate Authority (CA). Browseren validerer denne SSL Certificate mod pålidelige rodcertifikater, hvilket skaber tillid til dit websteds identitet.

Dernæst genererer kundens browser en tilfældig symmetrisk krypteringsnøgle og krypterer den ved hjælp af din Public Key.

Denne krypterede nøgle sendes til din server, hvor kun din Private Key kan dekryptere den. Begge parter har nu den samme symmetriske nøgle, hvilket muliggør hurtig kryptering og dekryptering af al efterfølgende kommunikation. Denne proces foregår gennemsigtigt og afsluttes typisk på millisekunder, samtidig med at den giver robust sikkerhed for følsomme transaktioner.

Under hele denne udveksling sikrer digitale signaturer dataintegritet og -autenticitet.

Din server underskriver kritiske handshake-meddelelser ved hjælp af Private Key, mens browseren verificerer disse signaturer ved hjælp af Public Key fra din SSL Certificate. Dette forhindrer angribere i at opsnappe og ændre nøgleudvekslingen, hvilket garanterer sikkerheden for dine kunders følsomme oplysninger.

Forskellige typer af kryptografiske algoritmer

RSA er fortsat den mest udbredte algoritme til SSL Certificates, og den er yderst kompatibel med alle browsere og systemer.

RSA-baserede SSL Certificates understøtter nøglestørrelser fra 2048 bits til 4096 bits, hvilket giver skalerbare sikkerhedsmuligheder. RSA's matematiske fundament er baseret på vanskeligheden ved at faktorisere store primtal, hvilket gør det beregningsmæssigt umuligt for angribere at udlede Private Keys fra Public Keys, selv med betydelige computerressourcer.

Elliptic Curve Cryptography (ECC) repræsenterer et moderne alternativ til SSL Certificates.

ECC Algoritmerne giver tilsvarende sikkerhed som RSA ved hjælp af mindre nøglestørrelser, hvilket resulterer i hurtigere beregninger og reduceret brug af båndbredde. En 256-bit ECC -nøgle giver sikkerhed, der kan sammenlignes med en 3072-bit RSA -nøgle, mens den kræver betydeligt mindre processorkraft. ECC -understøttelse er især værdifuld for mobile applikationer og IoT -enheder, hvor beregningsressourcerne er begrænsede.

Digital Signature Algorithm (DSA) understøttelse i SSL Certificates sikrer kompatibilitet med forskellige sikkerhedsrammer og overensstemmelseskrav.

DSA giver et alternativ til RSA til generering af digitale signaturer, selvom det er mindre almindeligt brugt til SSL Certificate -implementeringer.

Trustico® tilbyder SSL Certificates, der understøtter flere algoritmer, så du kan vælge den mest hensigtsmæssige kryptografiske tilgang til dine specifikke krav.

SSL Certificate Valideringsniveauer og nøglesikkerhed

Domain Validation (DV) SSL Certificates leverer vigtig kryptering ved hjælp af den samme robuste Private og Public Key kryptografi som højere valideringsniveauer.

DV SSL Certificates verificere domænekontrol gennem automatiserede processer, hvilket gør dem ideelle til blogs, personlige websteder og grundlæggende forretningswebsteder. Den kryptografiske styrke forbliver identisk uanset valideringsniveau, med de samme nøgleudvekslingsprocesser, der beskytter dine besøgendes data.

Organization Validation (OV) SSL Certificates tilføjer verifikation af virksomhedsidentitet til det kryptografiske fundament.

OV SSL Certificates Bekræft din organisations juridiske eksistens og autoritet til at bruge domænet. Den underliggende Private og Public Key kryptografi forbliver den samme, men SSL Certificate indeholder yderligere identitetsoplysninger, der skaber større tillid hos de besøgende. Denne forbedrede validering er især værdifuld for virksomhedswebsteder, der håndterer kundeoplysninger eller gennemfører onlinetransaktioner.

Extended Validation (EV) SSL Certificates repræsenterer det bedste tilbud inden for SSL Certificate validering.

EV SSL Certificates De gennemgår strenge valideringsprocedurer, der verificerer din organisations juridiske, fysiske og operationelle eksistens. Mens Private og Public Key -kryptografien giver samme tekniske sikkerhed som andre valideringsniveauer, viser EV SSL Certificates forbedrede browserindikatorer, der tydeligt kommunikerer din verificerede identitet til besøgende.

Almindelige SSL Certificate nøglefejl

Private Key Kompromis udgør den mest alvorlige sikkerhedstrussel mod SSL Certificate -implementeringer.

Mange organisationer eksponerer utilsigtet Private Keys gennem usikre backup-procedurer, utilstrækkelige filtilladelser eller forkert praksis for deling af nøgler. Sørg for, at Private Keys aldrig forlader den tiltænkte server undtagen til krypterede backup-formål. Regelmæssige sikkerhedsrevisioner bør bekræfte, at Private Keys kun er tilgængelig for nødvendige systemprocesser og autoriserede administratorer.

Svag praksis for generering af nøgler kan underminere selv den stærkeste SSL Certificates.

Nogle systemer genererer Private Keys ved hjælp af utilstrækkelig entropi, hvilket gør dem sårbare over for forudsigelsesangreb. Brug altid kryptografisk sikre tilfældighedsgeneratorer, når du opretter nøgler. Undgå at generere nøgler på virtuelle maskiner eller systemer med begrænsede entropikilder.

Utilstrækkelige nøglerotationspolitikker skaber langsigtede sikkerhedsrisici for SSL Certificate -implementeringer.

Mens SSL Certificates har definerede validity periods, anbefaler bedste praksis at generere nye Private Keys ved hver fornyelse. Dette begrænser eksponeringsvinduet, hvis Private Keys bliver kompromitteret. Regelmæssig nøglerotation muliggør også migration til stærkere kryptografiske algoritmer, efterhånden som sikkerhedsstandarderne udvikler sig.

Fremtidige overvejelser

Udviklingen inden for kvantecomputere udgør potentielle langsigtede udfordringer for den nuværende Private og Public Key kryptografi.

Mens praktiske kvantecomputere, der er i stand til at bryde RSA og ECC, stadig er mange år væk, bør fremsynede organisationer overveje post-kvantekryptografiske algoritmer. Nuværende SSL Certificate -implementeringer forbliver sikre inden for en overskuelig fremtid, men planlægning af kryptografiske overgange sikrer langsigtet sikkerhed.

Certificate Transparency (CT) og andre nye sikkerhedsstandarder forbedrer synligheden og ansvarligheden af SSL Certificate implementeringer.

Disse teknologier arbejder sammen med traditionel Private og Public Key kryptografi for at give yderligere sikkerhedslag. Certificate Transparency logning muliggør overvågning af SSL Certificate udstedelse og afsløring af uautoriseret SSL Certificates.

Moderne browseres sikkerhedskrav udvikler sig fortsat med strengere standarder for SSL Certificate implementeringer.

Funktioner som HTTP Strict Transport Security (HSTS), Certificate Authority Authorization (CAA) records og forbedret key pinning arbejder sammen med Private og Public Key kryptografi for at skabe omfattende sikkerhedsrammer.

Implementering af SSL Certificates for maksimal sikkerhed

En vellykket implementering af SSL Certificates kræver, at man forstår både de tekniske aspekter af Private - og Public Key -kryptografi og de praktiske overvejelser om webserverkonfiguration.

Korrekt konfiguration sikrer, at den kryptografiske beskyttelse fra Private og Public Keys fungerer optimalt, samtidig med at hjemmesidens ydeevne og kompatibilitet opretholdes. Regelmæssig overvågning og vedligeholdelse hjælper med at identificere potentielle problemer, før de påvirker sikkerheden eller tilgængeligheden.

Trustico® tilbyder en række SSL Certificate -muligheder, fra grundlæggende Domain Validation (DV) til avanceret Extended Validation (EV).

Forståelse af Private og Public Key kryptografi hjælper dig med at træffe informerede beslutninger om valg og implementering af SSL Certificate. Uanset om du har brug for dækning af et enkelt domæne eller sikkerhed i hele virksomheden, forbliver det kryptografiske fundament det samme: beskyttelse af følsomme data gennem gennemprøvede matematiske principper, der sikrer, at kun autoriserede parter kan få adgang til krypterede oplysninger.