Hurtig reference til OpenSSL

James RodriguezDel

OpenSSL er et af de mest kraftfulde og udbredte værktøjer til håndtering af SSL-certifikater og kryptografiske opgaver.

Som en afgørende komponent i SSL-certifikatets livscyklus giver OpenSSL systemadministratorer og webudviklere vigtige muligheder for at generere private nøgler, oprette Certificate Signing Requests (CSR'er) og administrere digitale SSL-certifikater.

Denne omfattende guide vil udforske de grundlæggende OpenSSL-kommandoer og bedste praksis, som sikkerhedsprofessionelle er afhængige af dagligt.

Forståelse af det grundlæggende i OpenSSL

OpenSSL kombinerer et open source-kryptografisk bibliotek med et kommandolinjeværktøj, der tilbyder robust funktionalitet til administration af SSL-certifikater.

Værktøjet understøtter forskellige kryptografiske protokoller, herunder TLS 1.3, og giver omfattende muligheder for nøglegenerering, manipulation af SSL-certifikater og sikkerhedsoperationer.

Før du fortsætter med specifikke kommandoer, skal du sikre dig, at OpenSSL er korrekt installeret på dit system.

Forudsætninger og systemkrav

For effektivt at kunne bruge OpenSSL til håndtering af SSL-certifikater skal dit system have installeret OpenSSL version 1.1.1 eller højere. Denne version sikrer kompatibilitet med moderne kryptografiske standarder og sikkerhedsprotokoller.

De fleste Linux-distributioner inkluderer OpenSSL som standard, mens Windows-brugere muligvis skal installere det separat.

openssl version -a

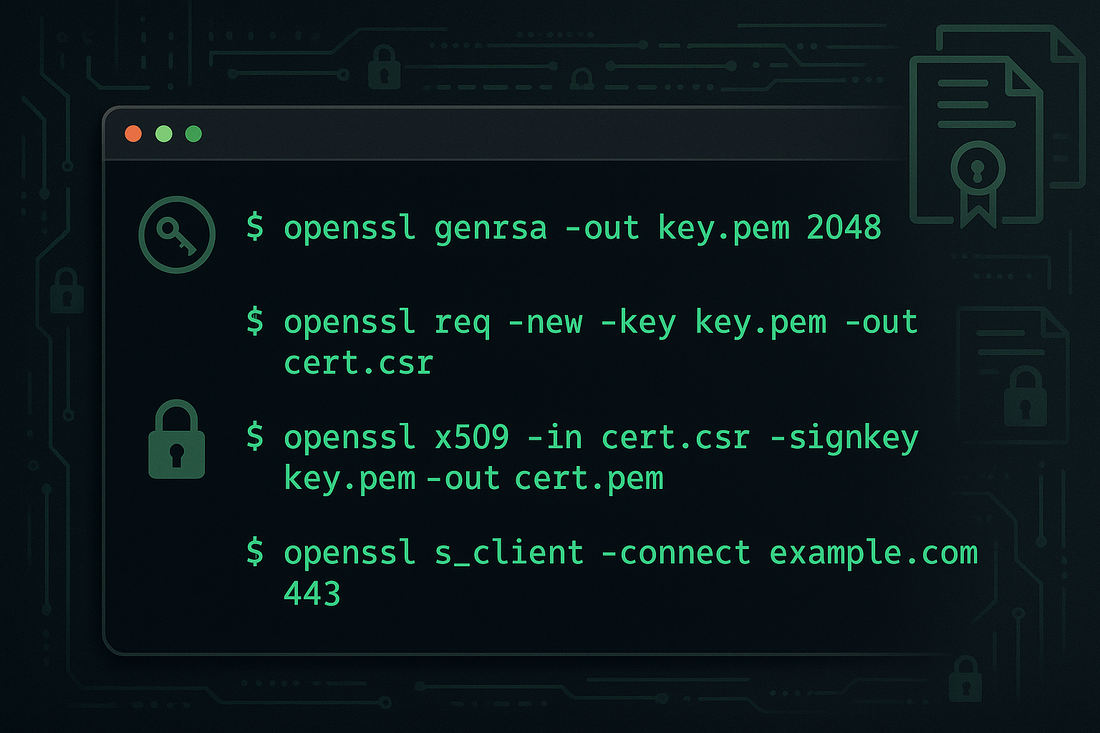

Generering af private nøgler

Oprettelse af en sikker privat nøgle er det første afgørende trin i processen med at erhverve et SSL-certifikat.

OpenSSL understøtter flere nøgletyper og krypteringsstyrker, hvor RSA og ECC er de mest almindelige.

For standard RSA-nøglegenerering med 2048-bit -kryptering skal du bruge følgende kommando :

openssl genrsa -out domain.key 2048

For øget sikkerhed foretrækker mange organisationer nu 4096-bit -kryptering. Den øgede nøglelængde giver yderligere beskyttelse mod fremtidige kryptografiske angreb, selvom det kan påvirke serverens ydeevne en smule.

Oprettelse af Certificate Signing Requests

Når du har genereret din private nøgle, er næste skridt at oprette en Certificate Signing Request (CSR).

Denne anmodning indeholder vigtige oplysninger om din organisation og dit domæne. Følgende kommando genererer en CSR ved hjælp af din tidligere oprettede private nøgle :

openssl req -new -key domain.key -out domain.csr

Under genereringen af CSR vil OpenSSL bede dig om forskellige oplysninger, herunder din organisations navn, placering og fælles navn (domæne).

Sørg for, at alle oplysninger stemmer nøjagtigt overens med dine organisationsoplysninger, da fejl i verifikationen kan forsinke udstedelsen af SSL-certifikater.

Verificering af certifikatoplysninger

OpenSSL indeholder flere kommandoer til at undersøge SSL-certifikatets detaljer.

Disse værktøjer er uvurderlige ved fejlfinding af problemer med SSL-certifikater eller ved verificering af en vellykket installation. For at se oplysninger om SSL-certifikater skal du bruge :

openssl x509 -in certificate.crt -text -noout

Validering af certifikatkæde

Korrekt SSL-certifikatkædevalidering sikrer optimal browserkompatibilitet. For at verificere din SSL-certifikatkæde ved hjælp af OpenSSL skal du undersøge hvert SSL-certifikat i kædesekvensen.

Følgende kommando hjælper med at identificere kædeproblemer :

openssl verify -CAfile chain.pem certificate.crt

Konvertering af certifikatformater

Forskellige servere og applikationer kan kræve specifikke SSL-certifikatformater. OpenSSL udmærker sig ved formatkonvertering og understøtter transformationer mellem PEM, DER, PKCS#12 og andre formater. For at konvertere fra PEM til PKCS#12-format skal du bruge :

openssl pkcs12 -export -out certificate.pfx -inkey domain.key -in certificate.crt -certfile chain.pem

Bedste praksis for sikkerhed

Når man arbejder med OpenSSL, er det vigtigt at opretholde ordentlige sikkerhedsprotokoller. Opbevar altid private nøgler på sikre steder med begrænsede adgangstilladelser.

Implementer ordentlige backup-procedurer for alt kryptografisk materiale, og roter jævnligt nøgler i henhold til din sikkerhedspolitik.

Del aldrig private nøgler, og opbevar dem aldrig på usikre steder.

Fejlfinding af almindelige problemer

Administration af SSL-certifikater giver ofte udfordringer, især under installations- eller fornyelsesprocesser. Almindelige problemer omfatter udløbne SSL-certifikater, manglende mellemliggende SSL-certifikater og forkerte filtilladelser.

Når du støder på fejl i SSL-certifikater, skal du først kontrollere SSL-certifikatets kædeintegritet og sikre, at alle nødvendige filer har de rette tilladelser.

Optimering af ydeevne

OpenSSL-konfiguration kan påvirke serverens ydeevne betydeligt. Optimer din implementering af SSL-certifikater ved at vælge passende cipher suites og protokolversioner.

Moderne konfigurationer bør prioritere TLS 1.2 og 1.3, mens ældre, sårbare protokoller som SSL 3.0 og TLS 1.0 deaktiveres.

Konklusion

OpenSSL er fortsat et uundværligt værktøj til administration af SSL-certifikater og sikkerhedsoperationer.

Ved at beherske disse grundlæggende kommandoer og bedste praksis kan du effektivt administrere dine digitale SSL-certifikater og opretholde robuste sikkerhedsstandarder.

Trustico® tilbyder omfattende SSL-certifikater, der er kompatible med OpenSSL-implementeringer, hvilket sikrer, at dine SSL-certifikater opfylder de nuværende sikkerhedsstandarder og samtidig giver fremragende browserkompatibilitet.

Husk regelmæssigt at opdatere din OpenSSL-installation og gennemgå sikkerhedspraksis for at opretholde optimal beskyttelse af dine digitale aktiver.