Generering af din Certificate Signing Request (CSR)

Marcus KennedyDel

Generering af en Certificate Signing Request (CSR) er et afgørende første skridt i at få et SSL Certificate til din webserver.

Denne vigtige proces skaber en blok af kodet tekst, der indeholder dine server- og organisationsoplysninger, som Certificate Authorities (CA) kræver for at udstede SSL Certificates.

Forståelse af den korrekte metode til generering af CSR til dit specifikke servermiljø sikrer en problemfri implementering af SSL Certificates.

Forståelse af Certificate Signing Requests

En CSR indeholder vigtige oplysninger om din organisation og dit domæne, herunder dit firmanavn, din placering og det fælles navn (domæne), som du skal bruge SSL Certificates til.

Disse data krypteres ved hjælp af public key-kryptografi, hvilket skaber en unik identifikator for din server.

Processen med at generere CSR'en skaber samtidig en privat nøgle, som skal opbevares sikkert på din server. Denne private nøgle parres med den offentlige nøgle i dit SSL Certificates for at etablere krypterede forbindelser.

Del aldrig din private nøgle med nogen, heller ikke med Certificate Authorities.

Moderne CSR'er bruger SHA-256-hashingalgoritmer og 2048-bit eller højere RSA-nøglelængder for at opretholde de nuværende sikkerhedsstandarder. Disse specifikationer sikrer kompatibilitet med de største browsere og overholdelse af branchens krav.

Almindelige serverplatforme og generering af CSR

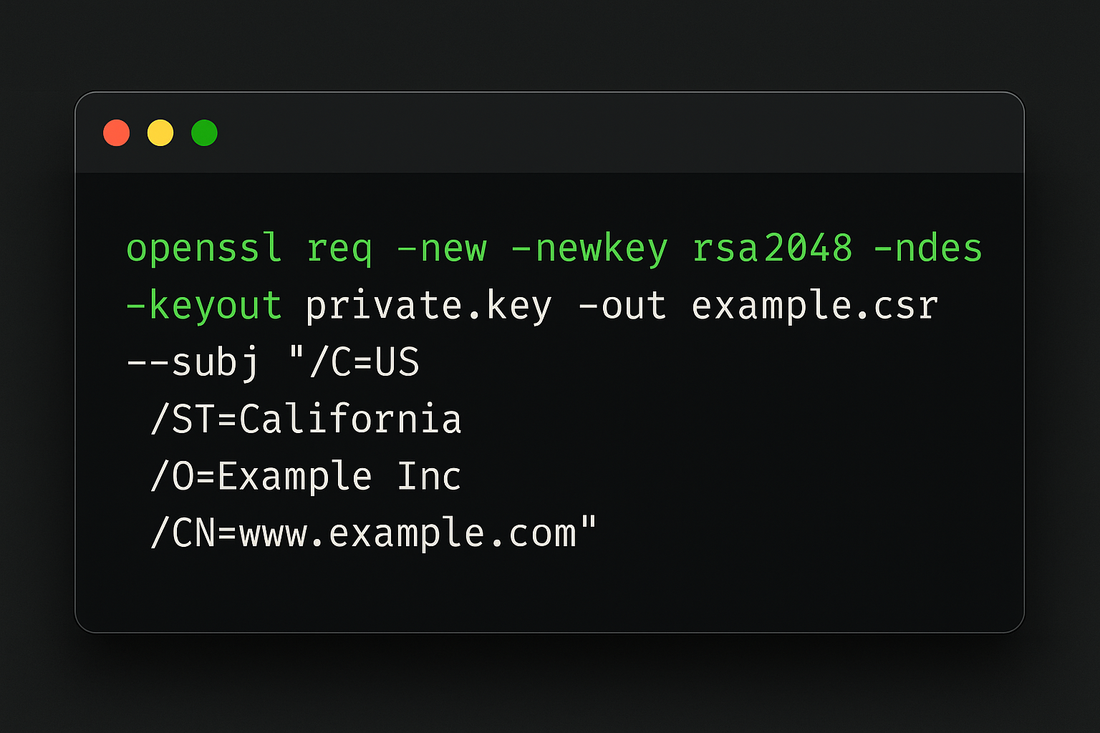

Forskellige servermiljøer kræver specifikke tilgange til generering af CSR. Apache-servere bruger typisk OpenSSL-kommandoer via terminaladgang, mens Microsoft-servere tilbyder grafiske grænseflader via IIS Manager til administrationsopgaver for SSL Certificates.

For Apache-baserede systemer genererer OpenSSL-kommandolinjeværktøjet CSR'er ved hjælp af en præcis syntaks, der specificerer nøglelængde, krypteringsalgoritme og outputformat.

Systemadministratorer bør vedligeholde omhyggelig dokumentation af de anvendte kommandoer, da disse detaljer bliver vigtige under fornyelse af SSL Certificates.

Windows-servere, der kører IIS, har integrerede værktøjer til administration af SSL Certificates, som forenkler processen med at generere CSR. Disse indbyggede værktøjer sikrer korrekt formatering og gemmer automatisk private nøgler i Windows SSL Certificates store.

Vigtige CSR-komponenter og bedste praksis

Hver CSR skal indeholde nøjagtige organisationsoplysninger i specifikke felter: Common Name (CN), Organization (O), Organizational Unit (OU), Country (C), State (ST) og Locality (L).

At sikre præcise oplysninger forhindrer valideringsforsinkelser og potentielle problemer med udstedelse af SSL Certificates.

Professionelle serveradministratorer bør implementere strenge navngivningskonventioner for CSR-filer og opretholde sikre sikkerhedskopier af både CSR'er og deres tilsvarende private nøgler.

Denne organisatoriske tilgang forenkler administrationen af SSL Certificates på tværs af flere domæner og servere.

Når der genereres CSR'er til SSL Certificates med wildcard, skal Common Name begynde med en stjerne (*.domain.

com). Extended Validation SSL Certificates kræver yderligere organisationsoplysninger og strengere validering af CSR-oplysninger.

Fejlfinding af CSR-generering

Almindelige problemer med generering af CSR er ofte relateret til forkerte tilladelser eller manglende afhængigheder. Serveradministratorer bør verificere OpenSSL-installationen og sikre korrekte mappetilladelser, før de forsøger at generere CSR.

Ugyldige tegn eller formatering i organisationsoplysninger kan forårsage fejl i genereringen af CSR. Certificate Authorities afviser CSR'er, der indeholder specialtegn eller forkerte feltlængder, hvilket gør opmærksomhed på detaljer afgørende under genereringsprocessen.

Trustico® anbefaler, at man fører detaljerede optegnelser over CSR-konfigurationer og private nøgleplaceringer. Denne dokumentation er uvurderlig ved fornyelse af SSL Certificates eller ved migrering af SSL Certificates mellem servere.

Overvejelser om sikkerhed

Sikkerhed omkring private nøgler er altafgørende under hele CSR-genereringsprocessen. Organisationer bør implementere streng adgangskontrol og kryptering til opbevaring af private nøgler, da kompromittering af disse nøgler kræver øjeblikkelig tilbagekaldelse af SSL Certificates.

Moderne sikkerhedsstandarder kræver minimumsnøglelængder på 2048 bits, selvom mange organisationer vælger 4096-bit nøgler for at forbedre sikkerheden.

Administratorer bør afveje sikkerhedskrav med hensynet til serverens ydeevne, når de vælger nøgleparametre.

Regelmæssige sikkerhedsrevisioner bør omfatte verifikation af procedurer for generering af CSR og metoder til opbevaring af private nøgler. Denne proaktive tilgang hjælper med at opretholde robust SSL Certificates-sikkerhed på tværs af virksomhedsmiljøer.