Varmenteen allekirjoituspyynnön (CSR) luominen

Marcus KennedyJaa

Varmenteen allekirjoituspyynnön (CSR) luominen on tärkeä ensimmäinen vaihe SSL-varmenteen hankkimisessa verkkopalvelimellesi.

Tämä tärkeä prosessi luo koodatun tekstilohkon, joka sisältää palvelimen ja organisaation tiedot, joita Certificate Authorities (CA) tarvitsevat SSL Certificates -sertifikaattien myöntämiseen.

Oikean CSR-luontitodistuksen luontimenetelmän ymmärtäminen palvelinympäristöäsi varten varmistaa SSL Certificate -prosessin sujuvan.

Certificate Signing Requestien ymmärtäminen

CSR sisältää elintärkeitä tietoja organisaatiostasi ja verkkotunnuksestasi, kuten yrityksesi nimen, sijainnin ja Common Name (verkkotunnuksen), jolle tarvitset SSL Certificate -varmenteen.

Nämä tiedot salataan Public Key -salausmenetelmällä, jolloin palvelimellesi luodaan yksilöllinen tunniste.

CSR:n luomisprosessi luo samalla Private Key -avain, joka on säilytettävä turvallisesti palvelimellasi. Tämä Private Key muodostaa parin SSL Certificate -julkaisun Public Key -avain kanssa salattujen yhteyksien luomiseksi.

Älä koskaan jaa Private Key -avainta kenenkään kanssa, Certificate Authorities mukaan lukien.

Nykyaikaisissa CSR:issä käytetään SHA-256-hajautusalgoritmeja ja 2048-bittistä tai suurempaa RSA-avaimen pituutta nykyisten turvallisuusstandardien ylläpitämiseksi. Näillä määrityksillä varmistetaan yhteensopivuus tärkeimpien selainten kanssa ja alan vaatimusten noudattaminen.

Yleiset palvelinalustat ja CSR:n luominen

Erilaiset palvelinympäristöt edellyttävät erityisiä lähestymistapoja CSR:n tuottamiseen. Apache-palvelimet käyttävät yleensä OpenSSL-komentoja pääteyhteyden kautta, kun taas Microsoft-palvelimet tarjoavat graafisia käyttöliittymiä IIS Managerin kautta SSL Certificate Management -tehtäviin.

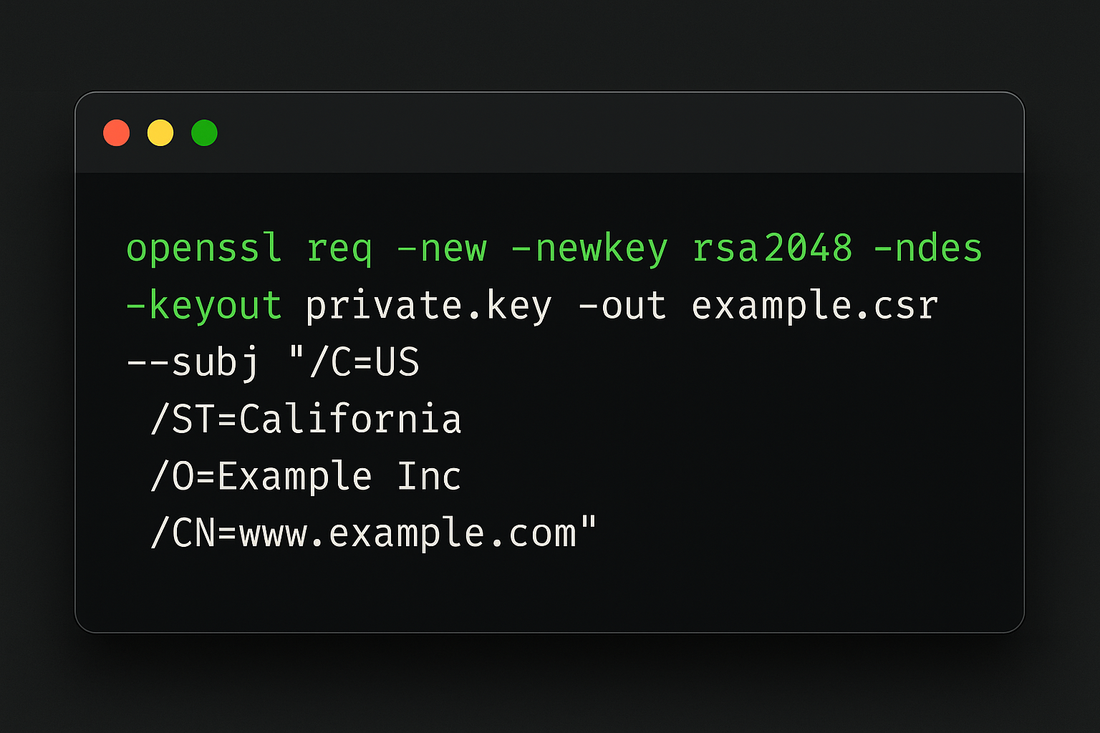

Apache-pohjaisissa järjestelmissä OpenSSL-komentorivityökalu tuottaa CSR:t käyttämällä tarkkaa syntaksia, jossa määritetään avaimen pituus, salausalgoritmi ja tulostusmuoto.

Järjestelmänvalvojien olisi pidettävä yllä huolellista dokumentaatiota käytetyistä komennoista, sillä nämä yksityiskohdat ovat tärkeitä SSL Certificate Renewal -prosessin aikana.

IIS:ää käyttävissä Windows-palvelimissa on integroituja SSL Certificate Management Tools, jotka yksinkertaistavat CSR-lausekkeiden luomisprosessia. Nämä sisäänrakennetut apuohjelmat varmistavat oikean muotoilun ja tallentavat Private Keys automaattisesti Windowsin SSL Certificate -varastoon.

Tärkeimmät CSR-komponentit ja parhaat käytännöt

Jokaisen CSR:n on sisällettävä tarkat organisaatiotiedot tietyissä kentissä: Common Name (CN), Organization (O), Organizational Unit (OU), Country (C), State (ST) ja Locality (L).

Tarkkojen tietojen varmistaminen estää validoinnin viivästymiset ja mahdolliset SSL Certificates -ongelmat.

Ammattitaitoisten palvelinten ylläpitäjien olisi otettava käyttöön tiukat nimeämiskäytännöt CSR-tiedostoille ja säilytettävä turvallisia varmuuskopioita sekä CSR-tiedostoista että niitä vastaavista Private Keys -tiedoista.

Tämä organisatorinen lähestymistapa yksinkertaistaa SSL Certificates -hallintaa useiden toimialueiden ja palvelimien välillä.

Kun luodaan CSR-tiedostoja Wildcard SSL Certificates -varmenteita varten, Common Name -nimen on alettava tähdellä (*.domain.

com). Extended Validation SSL Certificates vaativat lisää organisaatiotietoja ja CSR-tietojen tiukempaa validointia.

CSR:n luomisen vianmääritys

Yleiset CSR-sertifikaatin luomisongelmat liittyvät usein virheellisiin käyttöoikeuksiin tai puuttuviin riippuvuuksiin. Palvelimen ylläpitäjien on tarkistettava OpenSSL:n asennus ja varmistettava oikeat hakemisto-oikeudet ennen CSR-luomisen aloittamista.

Organisaatiotietojen virheelliset merkit tai muotoilu voivat aiheuttaa CSR-sertifiointivirheitä. Certificate Authorities hylkäävät CSR-asiakirjat, jotka sisältävät erikoismerkkejä tai väärän pituisia kenttiä, joten yksityiskohtien huomioiminen on ratkaisevan tärkeää luomisprosessin aikana.

Trustico® suosittelee pitämään yksityiskohtaista kirjaa CSR-konfiguraatioista ja Private Key -paikoista. Tämä dokumentaatio on korvaamaton SSL-varmenteen uusimisen tai palvelinten välisten SSL-varmenteiden siirtämisen yhteydessä.

Turvallisuusnäkökohdat

Yksityisen avaimen turvallisuus on ensiarvoisen tärkeää koko CSR-luottotodistuksen luomisprosessin ajan. Organisaatioiden tulisi ottaa käyttöön tiukat pääsynvalvontamekanismit ja salaus Private Key -varastojen säilytystä varten, sillä näiden avainten vaarantaminen edellyttää välitöntä SSL Certificates -varmenteen peruuttamista.

Nykyaikaiset turvallisuusstandardit edellyttävät vähintään 2048 bitin pituisia avaimia, mutta monet organisaatiot käyttävät 4096-bittisiä avaimia turvallisuuden parantamiseksi.

Järjestelmänvalvojien on tasapainotettava turvallisuusvaatimukset ja palvelimen suorituskykyyn liittyvät näkökohdat, kun he valitsevat avainparametreja.

Säännöllisiin tietoturvatarkastuksiin olisi sisällyttävä CSR-luottotodistusten luontimenettelyjen ja Private Key -tallennusmenetelmien tarkistaminen. Tämä ennakoiva lähestymistapa auttaa ylläpitämään vankkaa SSL Certificates -turvallisuutta kaikissa yritysympäristöissä.